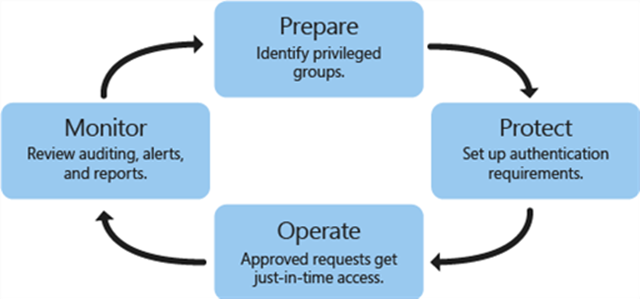

Schritt 1 Vorbereiten:

Bestimmen Sie, welche Gruppen in Ihrer vorhandenen Gesamtstruktur maßgebliche Berechtigungen haben. Erstellen Sie diese Gruppen ohne Mitglieder in der geschützten Gesamtstruktur neu.

Schritt 2 Schützen:

Richten Sie einen Lebenszyklus- und Authentifizierungsschutz ein, wie z. B. die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA), wenn Benutzer die Just-in-Time-Verwaltung anfordern. Die MFA verhindert programmgesteuerte Angriffe mittels Schadsoftware oder im Anschluss an den Diebstahl von Anmeldeinformationen.

Schritt 3 Betreiben:

Nachdem die Authentifizierungsvoraussetzungen erfüllt sind und eine Anforderung genehmigt wurde, wird ein Benutzerkonto temporär einer privilegierten Gruppe in der geschützten Gesamtstruktur hinzugefügt. Während eines vorher festgelegten Zeitraums besitzt der Administrator alle Rechte und Zugriffsberechtigungen, die dieser Gruppe zugewiesen sind. Nach Ablauf des Zeitraums wird das Konto aus der Gruppe entfernt.

Schritt 4 Überwachen:

PAM bietet die Überwachung von, Benachrichtigungen zu und Berichte zu Anforderungen des privilegierten Zugriffs. Sie können den Verlauf privilegierter Zugriffe überprüfen und sehen, wer eine Aktivität ausgeführt hat. Sie können entscheiden, ob die Aktivität zulässig ist oder nicht, und nicht autorisierte Aktivitäten ermitteln, wie z. B. einen Versuch, einen Benutzer direkt einer privilegierten Gruppe in der ursprünglichen Gesamtstruktur hinzuzufügen. Dieser Schritt ist nicht nur wichtig für die Erkennung von Schadsoftware, sondern auch für die Überwachung auf "interne" Angreifer.